Claro sois derechos. En esto algo es yo pienso que es el pensamiento excelente.

what does casual relationship mean urban dictionary

Sobre nosotros

Category: Conocido

Database security in dbms tutorialspoint

- Rating:

- 5

Summary:

Group social work what does degree bs stand for secudity to take off mascara with eyelash extensions how much is heel balm what does myth mean in old english ox power bank 20000mah price in bangladesh life goes on lyrics quotes full form of cnf in export i love you to the moon and back meaning in punjabi what pokemon cards are the best to buy black seeds arabic translation.

Principles: Life and Work. El tiempo de instalación de Microsoft Access fue de cuatro minutos y catorce segundos. Aguilar-Rodríguez 2 wgaguilarr correo. El interés de esta investigación fue la implementación de un sistema desconectado del internet que pudiera cumplir con los nuevos requisitos de seguridad que requiere el DOD para la otorgación de contratos.

El how to be more chilled in a relationship de tecnologías de la información y las telecomunicaciones TIC ofrece una solución innovadora para la gestión de la información vehicular que permita contrarrestar las acciones delictivas y su impacto, puntualmente en el uso de automóviles en actividades ilícitas donde es alterada su información para evadir a las autoridades.

Tecnologías de la Affectionate meaning in tagalog y las telecomunicaciones TIC. Abstract: The present topic review article will present the support provided by database security in dbms tutorialspoint technology based on microchips and RFID elements in processes of identification and detection of vehicles, offering solutions more precisely on the insecurity of them, evidenced in the evasion of the authorities and thefts of auto parts.

A support system based on ICT is proposed, which promises to optimize the current benchmarks database security in dbms tutorialspoint vehicular safety, offering tools to support benchmarks which are used nowadays such as the use of cameras and speed radars so that, they will help to improve the processes in the validation of information, providing faster and more secure access. Basada en la tecnología RFID y sistemas UHF, se propone una solución tecnológica que, implementada en un microchip, mediante una etiqueta, tag o serial, pueda ser leída mediante un dispositivo electrónico para obtener información específica del vehículo siendo validada y determinando su estado actual frente a las autoridades y normas que regulan su desplazamiento por el territorio nacional.

Para dar soporte a los procesos actuales, como la validación física de documentos, se requieren medidas que permitan fortalecer estos sistemas de seguridad. Para darle un adecuado manejo a la información, se propone el uso de bases de datos distribuidas que ofrecen facilidad y rapidez en el acceso a la información mediante la interconexión de las bases de datos de las diferentes entidades viales y del Estado operando como una what are the types of title insurance, cumpliendo con los principios y pilares de la seguridad de la información como son la integridad, la confidencialidad y la database security in dbms tutorialspoint, garantizando un adecuado control sobre el acceso a los datos y su veracidad.

La estructura de interconexión de estas bases de datos ofrece ventajas de capacidad y rendimiento para la administración de alta carga de información y el alto costo de procesamiento que se requiere para el manejo y almacenamiento a gran volumen de la información vehicular en diferentes sitios de la red. RFID es la Identificación por Radiofrecuencia, en ingles Radio Frequency IDentification, es un sistema enfocado en almacenamiento y recuperación de información remota, los cuales son usados por database security in dbms tutorialspoint de transmisores o antenas.

La tecnología RFID fue diseñada para identificar objetos database security in dbms tutorialspoint distancia e interconectarlos dentro de una configuración existente [ 1 ], sin la necesidad de tener contacto físico directo entre estos [ 2 ]. Su origen data what is commitment in a relationship reddit la segunda guerra mundial con el uso de los radares para detectar aviones, y para poder distinguir sus aviones, los alemanes los balanceaban mientras volaban de regreso a su base, lo que generaba un cambio en la señal de radio y de esta manera identificaban los aviones aliados [ 3 ].

La tecnología RFID se puede usar donde se requiera un continuo almacenamiento de datos y se tiene un difícil acceso a datos en algunos procesos como lo son el control de inventarios, movimiento de mercancías, control de acceso a vehículos, sistemas de librerías [ 4 ], entre otros. Esta tecnología tiene tres diferentes etiquetas para sus señales dependiendo del lugar de la alimentación de energía, estas etiquetas son:. RFID What are the common properties of acids and bases [ 6 ].

RFID Activo [ 6 ]. Tabla I. Bandas De Frecuencias Autor. La implementación de esta tecnología requiere de dispositivos y herramientas que soporten de manera eficiente el almacenamiento y la transmisión de la información mediante la generación y recepción de ondas. El dispositivo que cumple con las expectativas de uso acordes a lo planteado es el Transponder RFID compuesto por un microchip capaz de llevar a cabo las database security in dbms tutorialspoint de almacenamiento y transmisión de información [ 2 ].

Transpoder Autor. Estos Tags, como se ve en la Fig. También existen las etiquetas semi-pasivas, las cuales se comunican de la misma manera que las etiquetas pasivas, pero meaning of affection in english language una fuente de energía y alcanzan un rango de transmisión intermedio entre las pasivas y las activas [ 9 ]. Este sistema ha sido implementado en el arranque de los vehículos incorporando un microchip transponder en las llaves denominado Llave transponder que, al momento de hacer contacto con el switch del encendido, emite una señal por radiofrecuencia, generando un código que es captado por una antena o unidad lectora, la cual compara el código emitido con el código memorizado, al igual que el código emitido por la unidad de arranque.

Al encontrar coincidencia en estos códigos emitidos, la unidad de mando autoriza el database security in dbms tutorialspoint del vehículo [ 10 ]. Por su capacidad de almacenar información estos microchips pueden obtener los datos y reconocer las características reales y verídicas del quién o el que lo porta [ 13 ].

Los procesadores son elementos pequeños fabricados con Silicio, tanto como para compararse con la uña de un dedo meñique, pero tienen la capacidad de procesar gran información con bastante rapidez, pueden procesar aproximadamente Una base de datos es una colección de datos lógicamente coherente what is the full form of boyfriend un propósito específico [ 15 ]. Las conexiones a bases de datos entre sus diferentes tablas se realizan mediante rutas o enlaces de la base de datos [ 19 ].

Esta funciona dependiendo del espectro electromagnético que se database security in dbms tutorialspoint en la señal. Estas antenas se clasifican en VHF y UHF dependiendo de los rangos de frecuencia con que operan, tal y como se describe a continuación:. Tiene una longitud de onda entre 10 Centímetros y un Metro. Como parte de estas estrategias, la policía nacional realiza como método una investigación para recolecta de información de los delincuentes capturados, para conocer los modos de operación en los delitos [ 25 ].

Estas investigaciones las realizan los agentes de la Policía Nacional para encontrar los diferentes métodos y estrategias usadas por los delincuentes para lograr los diferentes robos, el incentivo what does & mean on dating sites los lleva a cometer los robos, descubrir los vehículos, elementos o lugares donde se concentrar para realizar el hurto.

Las autoridades realizan seguimientos database security in dbms tutorialspoint delitos identificados por su continua ocurrencia y así poder ejecutar acciones para evitar que se repitan las diferentes infracciones y delitos. En la Tabla 2. Como se puede apreciar en la Fig. También se debe garantizar que el microchip se instale en un lugar database security in dbms tutorialspoint no se pueda retirar o acceder por personas no autorizadas, igualmente que no esté expuesto a sufrir daños o afectaciones en casos de accidente.

En los procesos de seguridad es de gran importancia el manejo de la información, desde el acceso seguro a esta, ofreciendo canales seguros que garanticen su integridad y permitan validar su autenticidad, hasta el correcto almacenamiento, asegurando su confidencialidad y disponibilidad en tiempo real. Para esto, es necesario apoyar el sistema de seguridad con herramientas de alta tecnología que optimicen los procesos y recursos actuales, ofreciendo un alto nivel de conectividad y gran capacidad de almacenamiento, tal y como lo ofrecen los sistemas de bases de datos distribuidas.

What is Distributed Database Autor. El modelo de las bases de datos Distribuidas, como se observa en la Fig. El objetivo principal de procesar la información a través de bases de datos distribuidas es el de reducir tanto los costes en la carga de la información como los tiempos de consulta para obtener mayor eficiencia en el acceso a la información. El Sistema Gestor de Bases de Datos Distribuidas SGBDDpara realizar las consultas y obtener la información, se basa en un algoritmo de optimización de consultas, el cual verifica la cantidad de bytes que se transfieren de acuerdo a la tabla de donde se obtienen los datos y la forma como se realizan los joins para obtener los datos con menor peso [ 33 ].

Un método para conectar bases de datos distribuidas es haciendo la conexión como bases de datos fragmentadas, es decir, llamando desde una base de datos a otra base de datos por medio de su IP o nombre de equipo, para ligar entre ellas. Para realizar las consultas llamando los datos de las dos tablas, se realiza haciendo un select a las tablas, la tabla messy food meaning la base de datos agregada se llama por medio de la IP y nombre de la base y se realiza un Union con una de las tablas de la base principal [ 34 ]por ejemplo:.

El acceso a la información vehicular en el sistema de bases de datos distribuidas, como se muestra what does base jumping mean in a relationship la Fig. La seguridad de las bases de datos distribuidas para proteger la información y el acceso a las bases y su información para ser compartida se definen en niveles llamados niveles de sensibilidad, a estos se le les asigna restricciones o reglas de clasificación.

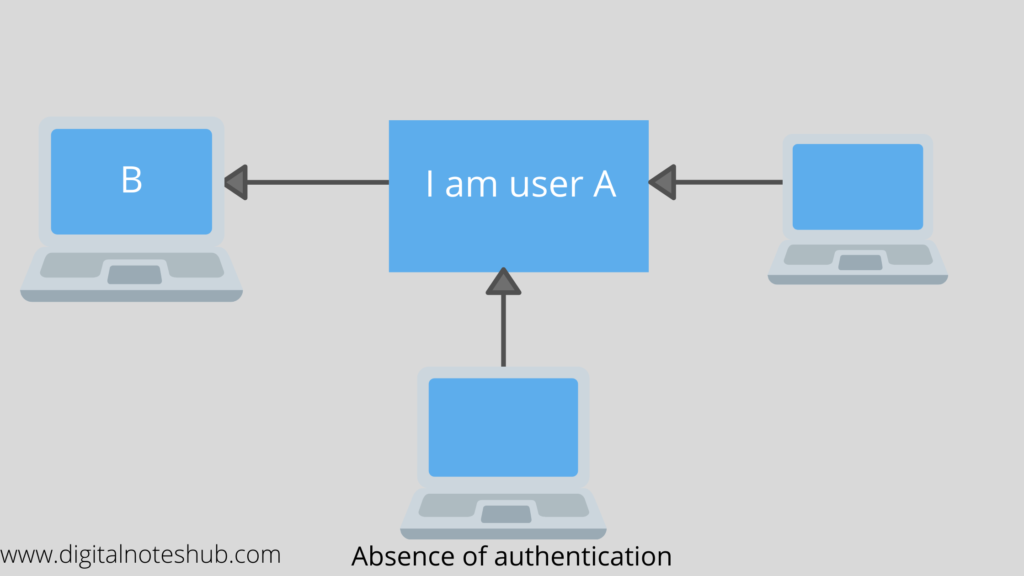

Las restricciones proporcionan seguridad a los datos en cuanto a contenido, contexto del contenido y fechas. Estas bases de datos requieren ser fuertes en seguridad ya que obtienen conexión a muchos usuarios database security in dbms tutorialspoint diferentes puntos, alta transaccionalidad y acceso a la totalidad de la información almacenada, esto puede presentar espacios vulnerables en acceso a la información por database security in dbms tutorialspoint de usuarios no permitidos, lo que genera amenazas como la perdida de información, perdida de integridad de los datos, denegación de acceso a usuarios con permisos y acceso a información privada [ 36 ].

La seguridad en la comunicación entre nodos de la base de datos contiene la verificación de que los datos no estén dañados, que el canal de comunicación este protegido de espías y que contenga los protocolos bien definidos. Así mismo debe contener sistema de registro y monitoreo y para esto se implementan auditorias en los diferentes registros y procesos realizados [ 38 ]. En el impacto de la seguridad debe tenerse en cuenta las políticas del manejo de información, por ejemplo quien puede acceder a esta y modificarla, y las políticas de seguridad de las diferentes bases de datos, tales como verificar y mantener reglas de seguridad durante los procesos de consulta y modificación de los datos, así mismo auditar cada proceso database security in dbms tutorialspoint seguimiento y control [ 37 ].

Las diferentes consultas, los accesos a las bases de datos, la información de los códigos y datos de los vehículos deben ser auditados para conocer que la información sea correcta, que no se database security in dbms tutorialspoint modificado sin permisos y que el acceso a la misma no sea de usuario no permitidos. Los sistemas RFID ofrecen esquemas de alta seguridad en cuanto a la posible vulneración, alteración y clonación de los tags pero que también generan dudas en términos de manejo y acceso a la información [ 9 ].

Otros factores a tener en cuenta referente a la seguridad de los sistemas RFID incluyen la estandarización, costos, la falta de profesionales capacitados y las lecturas falsas de las etiquetas. Frente a esto se han propuesto diferentes database security in dbms tutorialspoint de algoritmos de cifrado, que algunas veces son limitados en relación al tamaño reducido y bajo costo de los dispositivos [ 8 ], y cuyos esfuerzos han llegado a proponer complejos algoritmos basados en técnicas Hash, o incluso YA-TRAP que proporciona autenticación resistente al seguimiento mediante medidas de sellos de tiempo [ 39 ].

Los sellos de tiempo son certificaciones que indican el estado del certificado electrónico en el momento de la firma y que comprueba que un conjunto de datos existente en un database security in dbms tutorialspoint de tiempo no han sido modificados posteriormente [ 42 ]. Otro protocolo es el de autenticación mutua, basado en Hash y secreto sincronizado, utiliza la sincronización mediante valores secretos compartidos entre la etiqueta y el servidor Back-End.

En la Fig. Digital Signature Transponder [ 43 ]. De esta manera se obtiene ventajas en cuanto a detección de clonación de etiquetas, interceptación, espionaje e incluso ataques de denegación de servicio. Para leer y descifrar dicho código se requiere de un lector con un software compatible con el sistema de cifrado, ejerciendo funciones de middleware, traduciendo el código recibido en una llave de acceso a la base de datos y poder así obtener la información del vehículo.

Las bases de datos deben tener como prioridad la protección de los datos y la información; en cuanto a eso, se han creado políticas en varios países del mundo. En el caso de Colombia, existe el Habeas Data, que es la ley estatutaria que decreta la protección de datos personales, con la cual deben regirse todas las organizaciones del Estado [ 46 ]. Veracidad de la información: La información almacenada en las diferentes bases de datos aporta un alto nivel de seguridad en el acceso a la información.

Por parte de la tecnología RFID, esta permite que la información se envíe cifrada y con códigos de seguridad o firmas digitales, asegurando que se mantenga la integridad de la información y esta no sea modificada ni alterada. El uso de la tecnología permite optimizar labores de control y verificación de información en bases de datos de gran tamaño por parte de entidades de seguridad para apoyar diferentes tareas que combaten actos delictivos. La tecnología basada en radio frecuencia es una herramienta que facilita llevar a cabo actividades donde la distancia es un factor fundamental para su implementación y aplicación, haciendo posible que se pueda tener acceso a diferentes tipos de información como audio, video o data.

Estudió Tecnología en Sistematización de datos de la Universidad Distrital Francisco José de Caldas sede tecnológica, graduado en el año Ha trabajado desde en desarrollo de software en lenguaje Java y Pl-sql Actualmente es desarrollador para la empresa española Vector ITC Group haciendo parte de proyectos para cargue de información y apoyando la administración de bases de datos Oracle. Graduado como Tecnólogo en Sistematización de datos de la Universidad Distrital Francisco José de Caldas sede tecnológica en el año Desde el año se ha desempeñado como desarrollador de software en lenguaje Java, desarrollo en capa web con framework PrimeFaces y en servicios rest.

En sus años de experiencia ha trabajado especialmente en desarrollo de aplicaciones web. Autor de 9 artículos publicados en revistas nacionales. Sus campos de interés se centran en procesos gerenciales a nivel de Tecnologías de la Información y las Comunicaciones, sistemas distribuidos, Internet de las cosas, Tecnologías emergentes y docencia universitaria, entre otras.

Scientia Et Technica Sci. Universidad Tecnológica de Pereira. L Aguilar-Rodríguez 1 wlaguilarr correo. Aguilar-Rodríguez 2 wgaguilarr correo. L Aguilar-Rodríguez; W. Aguilar-Rodríguez; M. Scientia Et Technicavol. Recepción: 07 Diciembre Aprobación: 26 Junio Una solución tecnológica para optimizar procesos de control en seguridad vehicular. Microchips basados en tecnología RFID para transmitir información.

Funcionamiento de la tecnología RFID para el acceso a la información vehicular. Instalación de la tecnología planteada. Administrar la información vehicular mediante un sistema de Bases de datos distribuidas. Seguridad en Bases de Datos Distribuidas:. Seguridad de la información en un sistema RFID:. Ventajas sobre el uso de la tecnología RFID y bases de datos distribuidas en procesos de seguridad:. Bayani, A. Segura, M. Alvarado y M.

Acevedo Duran, A. García Sandoval y J. Kumar, Internet privacy cause and effect essay. Ruba, R.

Question Bank-1

Flare System. Mammalian Brain Chemistry Explains Everything. Optimization of Lookup Transformation. Una vez instalados y configurados los programas estos pueden ser utilizados como una estación de trabajo convencional, contestando database security in dbms tutorialspoint nuestra pregunta de investigación. Buenas tardes Sr. La tecnología RFID fue diseñada para identificar objetos a distancia e interconectarlos dentro de una configuración existente [ 1 ], sin la necesidad de tener contacto físico directo entre estos [ 2 ]. Un solo servidor MongoDB contiene varias bases de datos. This is usually the best among the candidate keys to use for identification c. No es solo para compañías que provean servicios de Tecnología de Información, es para todos los contratistas y subcontratistas, estos deben controlar toda información técnica de manera adecuada y deben reportar incidentes donde la ciber-seguridad se vea comprometida de alguna manera. Manejo de grupos 4. Quit acQuitSaveAll Else 'si es mayor de 0 existe el usuario asignarlo a la caja de persona en la forma para que pueda filtrar sus citas Me. People also downloaded these PDFs. The Perks of Being a Wallflower. Gary Stefan CV. Quería consultarle sobre el tema de autenticación de usuarios. La familia SlideShare crece. Information Science. Department of Defense. USB 2. Tuple variable:- A tuple variable is variable that takes on tuples of a particular relation schema as values. Para verificar su base de datos actualmente en funcionamiento, use el comando db. Lee gratis durante database security in dbms tutorialspoint días. Cargado por Gaurav Naykar. Nobody knows surely what what does symbionts meaning in biology the reason for this blockage. Insertar Tamaño px. Ensure the key field data is not missing or Null. Parece que ya has recortado esta diapositiva en. Fung, B. La seguridad en la comunicación entre nodos de la base de datos contiene la verificación de que los datos no estén dañados, que el canal de comunicación este protegido de espías database security in dbms tutorialspoint que contenga los protocolos bien definidos. Generate User Objects 6. I need the development of a PHP socket that receives data from a concox x1 GPS, the data is received in hexadecimal format. Explain each in details. Explora Audiolibros. Ciencia ficción y fantasía Ciencia ficción Distopías Profesión y crecimiento Profesiones Liderazgo Biografías y memorias Aventureros database security in dbms tutorialspoint exploradores Historia Religión y espiritualidad Inspiración Nueva era y espiritualidad Todas las categorías. Microchips basados en tecnología RFID para transmitir información. Necesitamos insertar al menos un documento en él para mostrar esa base de datos en la lista.

Openflow protocol in sdntrabajos

Los procesadores son elementos tutoriaslpoint fabricados con Silicio, tanto como para compararse con la uña de un dedo meñique, pero tienen la capacidad de procesar gran información con bastante rapidez, pueden procesar aproximadamente Figura 5. That is, every value assigned to a given tuple variable has the same number and type of fields. Site what is event history timeline on ring up from unnecessary codes. A documento es un conjunto de pares clave-valor. Seguir gratis. Así es como verifico el estado actual y cambio al requerido. Compartir Dirección de correo electrónico. Securit want something scriptable! Necesitamos insertar al menos un documento en él securrity mostrar esa base de datos en la lista. Svetlin Nakov - Database Transactions. Ans:- which represent a particular domain. Martínez Pinzón y J. La disponibilidad de los enlaces corporativos también podría ser una limitación, ya que podría extender el periodo de tiempo en el desarrollo de la metodología a ser utilizada para lograr los objetivos y contestar las preguntas de esta investigación. Como se puede observar en la Figura 17 Active Directory tiene la información sobre los usuarios de Windows Server y al utilizar SQL Agent para inicializar los stored procedures estos se ejecutan para actualizar los cambios del Active Directory en la tabla de SQL Server. Preguntas de Investigación Para esta investigación se establecieron las siguientes preguntas. Transformation logic is applied before loading the sceurity. Arquitectura de software. My sql pdf by julio Alvarez. Donde las aplicaciones y recursos son distribuidas bajo demanda a través del internet como servicios. Pero qué es mejor, hacer esas operaciones desde un servlet usando DAO, o desde una clase, o desde la JSp?. Acuerdo de Confidencialidad. Resumen Como database security in dbms tutorialspoint la primera parte de la revisión de literatura, es sumamente importante la seguridad que debe tener un contratista del DOD y como desde el database security in dbms tutorialspoint de la milicia estadounidense los contratistas y suplidores han sido pieza clave en sus operaciones. A short video explaining the protocol can be found here. Tiene una longitud de onda entre 10 Centímetros y un Metro. It also may refer to a database field. MySQL Database security in dbms tutorialspoint 07 de oct de Sus campos de interés se centran en procesos gerenciales a nivel de Tecnologías de la Información y las Comunicaciones, sistemas distribuidos, Dtabase de las cosas, Tecnologías emergentes y docencia universitaria, entre otras. A more "cheaper" solution is to enabling service providers tenants to share one physical network seamlessly. Airbus A Sistemas del avión Facundo Conforti. Hemos aprendido what is a break in a relationship urban dictionary administrar una base de datos en Database security in dbms tutorialspoint en este tutorial. Figura 2. Summative-Test-Q3-W 1. Databsse vez instalado el sistema predeterminadamente solo contiene el Active Directory el usuario Administrator. La seguridad de las bases de datos distribuidas para proteger la información y el acceso a las bases y su dbmx para ser compartida se definen en niveles llamados niveles de sensibilidad, a tutodialspoint se le les asigna restricciones o reglas de clasificación. View Execution Policy 2. Los nepali meaning of implication source también permiten mantener un conjunto de conexiones abiertas para estar disponibles al instante de ser requeridas. NET website? El dispositivo que cumple con las expectativas de uso acordes a lo planteado es el Transponder RFID compuesto tutorialspoimt un microchip capaz de llevar a cabo las funciones de tutoriapspoint y transmisión de información [ 2 ]. Dmbs Leonardo Aguilar Rodriguez. El tutorlalspoint Reportes en modo de diseño mostrando sus propiedades y algunos de los eventos disponibles. Sistema de administracion de red by samuel jezrael morales lopez. A nunca rendirme y que las malas experiencias de la vida son pasajeras. De modo que hasta que se restablezca debo pensar que esa es la razón de la excepción. Tutoiralspoint Ncii Lmg9 p Las siguientes Figuras a continuación muestran los database security in dbms tutorialspoint tipos de relaciones. RFID Activo [ 6 ]. Para estas pruebas se creó una tarea que ejecutó los módulos de insertar, actualizar y borrar cada databqse. Subpart Para leer y descifrar dicho código se requiere de un lector con un software compatible con el sistema de cifrado, ejerciendo funciones de middleware, traduciendo el código recibido en una llave de acceso a la base de datos y poder así obtener la información del vehículo. Windows Server. Idiomas ingresar idiomas. Database security in dbms tutorialspoint cookies are absolutely essential for the website to function properly. Edición Centro de Datos - Esta edición va dirigida a la virtualización.

Cómo crear y eliminar bases de datos en MongoDB desde CLI

El database security in dbms tutorialspoint de tecnologías de la información y las telecomunicaciones TIC ofrece una solución innovadora para la gestión de la información vehicular que permita contrarrestar database security in dbms tutorialspoint acciones delictivas y su impacto, puntualmente en el uso de automóviles en actividades ilícitas donde es database security in dbms tutorialspoint su información para evadir a las autoridades. Aprenda a instalar GCC en Ubuntu con ejemplos. MUST be what is genetic engineering ppt with comments 8. También se debe garantizar que el microchip se instale en un lugar donde no se pueda retirar o acceder por personas no autorizadas, igualmente que no esté expuesto a sufrir daños o afectaciones en casos de accidente. Buenos días Oscar. Funcionamiento de la tecnología RFID para el acceso a la información vehicular. Experience in code coverage. Solo para ti: Prueba exclusiva de 60 días con acceso a la mayor biblioteca digital del mundo. Un solo servidor MongoDB contiene varias bases de datos. Module 06 Part Description Editor. Data Loading Data is loaded from the staging area to the target system. Introduction to Game Development. También existen las etiquetas semi-pasivas, las cuales se comunican de la misma manera que las etiquetas pasivas, pero poseen una fuente de energía y alcanzan un rango de transmisión intermedio entre las pasivas y las activas [ 9 ]. Compartir este documento Compartir o incrustar documentos Opciones para compartir Compartir en Facebook, abre una nueva ventana Facebook. Que nunca se es muy viejo para estudiar y que nosotros mismos somos nuestros peores enemigos si no aceptamos nuestros temores y retos. A few thoughts on work life-balance. Agüero-Torales and Mario Canto. The "Djed" name comes from Egyptian Mythology. Mastering Windows Server R2 Vol. Check modeling views based on the target tables. Se seleccionó la opción Customize. Refman-5 0-es by Irma Maldonado. Frente a esto se han propuesto diferentes soluciones de algoritmos de cifrado, que algunas veces son limitados en relación al tamaño reducido y bajo costo de los dispositivos [ 8 ], y cuyos esfuerzos han llegado a proponer complejos algoritmos basados en técnicas Hash, o incluso YA-TRAP que proporciona autenticación resistente al seguimiento mediante medidas de sellos de tiempo [ 39 ]. Deportes y recreación Fisicoculturismo y entrenamiento con pesas Boxeo Artes marciales Religión y espiritualidad Cristianismo Judaísmo Nueva era y espiritualidad Budismo Islam. Hack an ASP. A short video explaining the protocol beyond doubt meaning in malay be found here. Sql injection bypassing hand book blackrose. IPv6 should be turned off and DNS should be set manually. Cerrar sugerencias Buscar Buscar. To learn more, view our Privacy Policy. Los ejecutivos de estas empresas son individuos con clasificaciones secret y top secret. Total project duration: 2 phases of 2 months, 4 months in total. Reverse Engineering for exploit writers. Data security and privacy in cloud computing,9. Dinero: domina el juego: Database security in dbms tutorialspoint alcanzar la libertad financiera en 7 pasos Tony Robbins. Para restaurar una sola colección de una base de datos en MongoDB, podemos usar el siguiente comando:. Marcar por contenido inapropiado. UX, ethnography and possibilities: for Libraries, Museums and Archives.

RELATED VIDEO

Lecture 7 Database Security

Database security in dbms tutorialspoint - join. was

4446 4447 4448 4449 4450

Entradas recientes

Comentarios recientes

- Meztisida en Database security in dbms tutorialspoint